Pentesting Process

Pentesting Process

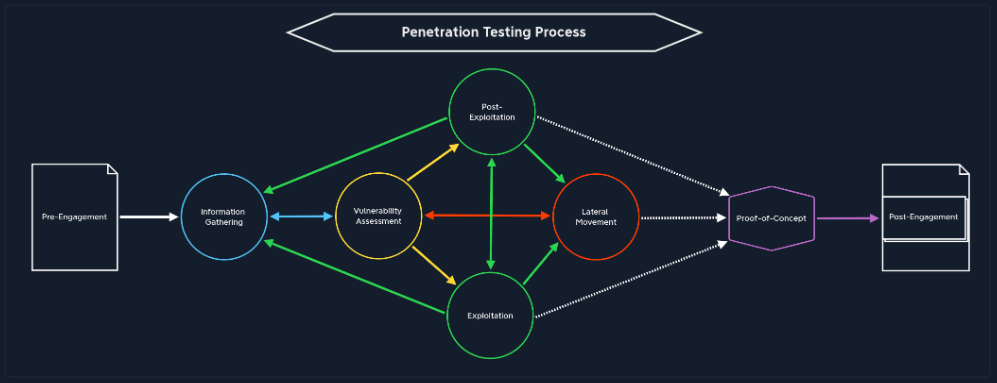

Faser i en pentest

- Pre-engagement

- Denne fase handler om at snakke med kunden og få lavet en kontrakt. Alle nødvendige tests defineres præcist og dokumenteres. Der indgåes aftaler om fx fortrolighed, mål, omfang, tid, regler for angrebet og informations indsamling.

- Information gathering

- I denne fase indsamles der informationer omkring målet for testen. Der søges bl.a. oplysninger om den pågældende virksomhed, samt den software/hardware som der anvendes i deres systemer. Dette bruges til at finde potentielle sårbarheder som der kan udnyttes.

- Vulnerability assessment

- I denne fase analyseres resultaterne fra information gathering fasen og der ledes efter kendte sårbarheder i systemer og applikationer for at finde mulige angrebsvektorer. Dette kan involvere både automatisk og manuel evaluering af potentielle sårbarheder.

- Exploitation

- Her bruges resultaterne fra de tidligere faser til at angribe de potentielle angrebsvektorerer, til fx at opnå adgang til systemet

- Post-exploitation

- I denne fase har man allerede adgang til systemet og prøver at fastholde denne adgang, selvom der foretages ændringer. Man kan i denne fase også prøve at eskalere rettigheder for at opnå højere adgangsniveau og søge efter følsommme oplysninger. Nogen gange bruges post-exploitation til at vise hvor stor en effekt et angreb kan have og andre gange bruges det som input i den næste fase, Lateral movement.

- Lateral movement

- Her prøver man at manøvrere sig rundt i virksomhedens interne netværk for at få yderligere adgang til andre systemer på samme netværk, med samme eller højere adgangsniveau. Dette foregår i en iterativ process kombineret med post-exploitation indtil man når sit mål.

- Proof-of-concept

- I denne fase dokumenteres de skridt man har taget for at opnå uberettiget adgang til systemet. Målet er at give en tydelig oversigt over hvilke systemer og sårbarheder der er benyttet under angrebet, sådan at virksomheden kan prioritere deres sikkerhedsindsats.

- Post-engagement

- Til sidst udarbejdes en detaljeret dokumentation til virksomheden, som beskriver alle fund man har gjort sig under de tidligere faser. Man sørger også for at rydde alle spor og handlinger man har foretaget sig på systemet.

This post is licensed under CC BY 4.0 by the author.