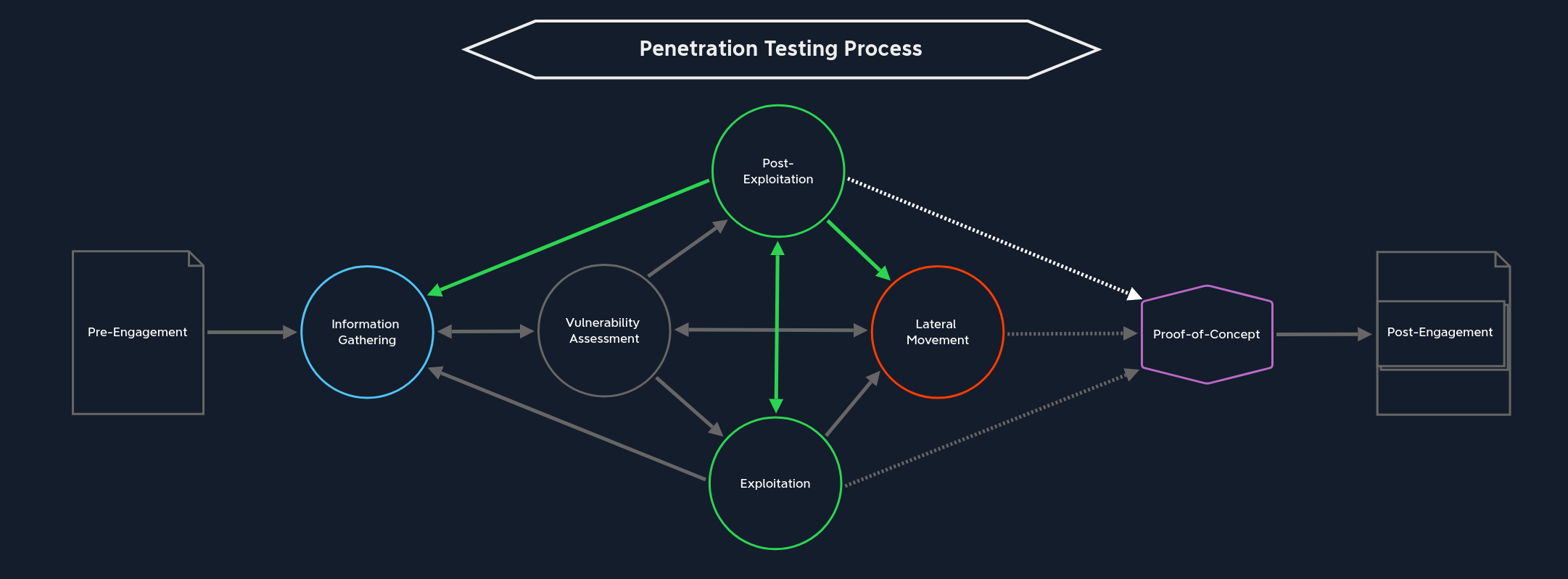

Post-Exploitation

Hvis vi har udnyttet målsystemet med succes, bevæger vi os videre til post-udnyttelsesfasen. I denne fase skal vi overveje, om vi vil anvende evasive testing (dvs. teknikker til at undgå opdagelse). Da vi allerede er inde i systemet, kan selv små handlinger som at køre en enkelt kommando afsløre vores tilstedeværelse. Målet med denne fase er at indsamle følsomme og sikkerhedsrelevante oplysninger fra en intern synsvinkel, ofte ved at eskalere rettigheder til mere privilegerede niveauer.

Komponenter

Følgende trin er en del af post-udnyttelsesfasen:

- Evasive Testing

- Indsamling af information (Information Gathering)

- Pillaging (undersøgelse af systemets rolle og data)

- Vurdering af sårbarheder (Vulnerability Assessment)

- Rettighedseskalering (Privilege Escalation)

- Persistence (vedvarende adgang)

- Data Exfiltration (udtræk af data)

Evasive Testing (Undgåelse af opdagelse)

Når vi arbejder på målsystemet, kan ændringer eller kommandoer som net user eller whoami afsløre vores handlinger, især hvis systemet overvåges af en kompetent administrator eller et EDR-system (Endpoint Detection and Response). Dette kan føre til, at vi bliver udelukket fra netværket, at brugerkonti deaktiveres, eller at systemet sættes i karantæne.

Selvom en opdagelse betyder, at penetrationstesten teknisk set er “opdaget,” kan det stadig give værdi for kunden. Vi kan dokumentere, hvordan vi blev opdaget, og hjælpe dem med at lukke overvågningshuller. For vores egen læring giver det mulighed for at forbedre vores evner til at undgå opdagelse.

- Testmetoder:

- Evasive: Forsøg på at undgå al opdagelse.

- Hybrid Evasive: Tester specifikke systemdele for at finde blinde vinkler.

- Non-Evasive: Tester uden hensyn til opdagelse, for at give dyb indsigt i sikkerhedens reaktionsevne.

Indsamling af information (Information Gathering)

Når vi har fået adgang til systemet, begynder vi at indsamle oplysninger fra et internt perspektiv. Dette inkluderer:

- At kortlægge netværket, enheder og tjenester som printere, databaser og delte filer.

- Identificering af delte data, f.eks. dokumenter eller følsomme konfigurationsfiler.

Denne undersøgelse kaldes også for Pillaging, hvor vi undersøger systemets rolle og tilgængelige ressourcer i netværket.

Pillaging (Undersøgelse af systemets rolle og data)

I denne fase analyserer vi netværkskonfigurationen og tjenester for at forstå, hvordan systemet kommunikerer. Dette kan inkludere:

- Netværksinteraktioner: Routing, DNS, ARP-tabeller, VPN.

- Delte ressourcer: Fildeling og netværkstrafik.

- Systempolitikker: F.eks. adgangskoder eller sikkerhedsindstillinger.

Vi leder også aktivt efter følsomme data såsom adgangskoder, dokumenter, scripts og e-mails. Målet er at demonstrere konsekvenserne af vores udnyttelse og finde yderligere information, der kan bruges i senere faser som lateral movement.

Persistence (Vedvarende adgang)

For at sikre, at vi kan vende tilbage til systemet, selvom forbindelsen bliver afbrudt, etablerer vi persistence. Dette kan indebære:

- Installation af bagdøre.

- Brugen af stjålne legitimationsoplysninger.

Dette trin udføres ofte før yderligere informationsindsamling for at undgå gentagne angreb, der kan forårsage forstyrrelser.

Vulnerability Assessment (Vurdering af sårbarheder)

Efter at have opnået adgang fra et internt perspektiv, udfører vi en ny vurdering af sårbarheder. Her prioriteres angreb baseret på sandsynligheden for succes og risikoen for skade.

Privilege Escalation (Rettighedseskalering)

Formålet med rettighedseskalering er at opnå maksimale rettigheder på systemet (f.eks. root-adgang på Linux eller SYSTEM på Windows). Dette gør det muligt at bevæge sig frit i netværket.

- Rettighedseskalering kan også opnås ved at stjæle legitimationsoplysninger fra andre brugere med højere privilegier.

Data Exfiltration (Udtræk af data)

Vi tester, om det er muligt at udtrække følsomme data som kundeoplysninger eller kreditkortnumre. Her samarbejder vi med kunden for at sikre, at vi overholder relevante regler som GDPR eller PCI-DSS. Ofte bruger vi falske data for at teste sikkerhedsmekanismer uden at bringe rigtige oplysninger i fare.

Overblik og kommunikation

I denne fase dokumenterer vi alle handlinger nøje og kommunikerer med kunden, hvis vi opdager følsomme data eller andre kritiske svagheder. Kunden kan vælge at ændre testens fokus eller afslutte den, hvis de vurderer, at resultaterne allerede er tilstrækkelige.