Vulnerability Assessment

Under sårbarhedsvurderingsfasen analyserer vi de data, der blev indsamlet i informationsindsamlingsfasen. Denne fase er analytisk og bygger på de fund, vi har gjort hidtil.

Hvad er en analyse?

En analyse er en grundig undersøgelse af en proces eller begivenhed, der forklarer dens oprindelse og konsekvenser. Ved hjælp af passende handlinger og forholdsregler kan analysen bruges til at forudsige, forhindre eller understøtte fremtidige hændelser. Analysen kan dog være kompleks, da mange faktorer og deres indbyrdes afhængigheder skal overvejes.

Under analysen arbejder vi med tre tidsrammer:

- Fortiden (hvad der er sket).

- Nutiden (hvad der sker nu).

- Fremtiden (hvad der kan ske).

Typer af analyser

Beskrivende analyse Forklarer et datasæt ved hjælp af individuelle karakteristika og hjælper med at finde fejl eller unøjagtigheder i dataindsamlingen.

Eksempel: Opdagelse af outliers i data.Diagnostisk analyse Undersøger årsager og virkninger af en hændelse og analyserer korrelationer for at finde frem til, hvorfor noget skete.

Eksempel: Identificering af, hvorfor en bestemt server gik ned.Forudsigende analyse Bruger historiske og nuværende data til at forudsige fremtidige begivenheder eller sandsynligheder.

Eksempel: Identificering af trends i sikkerhedshændelser.Foreskrivende analyse Fokuserer på at finde de rette handlinger, der skal tages for at eliminere eller undgå fremtidige problemer.

Eksempel: Udarbejdelse af en plan for at forhindre et kendt sårbarhedsudnyttelse.

Eksempel: Analyse af en åben port

Antag, at vi under informationsindsamlingsfasen har fundet en åben TCP-port 2121 på en vært. Vi ved kun, at porten er åben, men værktøjet Nmap giver os ingen yderligere information. For at analysere dette fund kan vi stille følgende spørgsmål:

Hvad ved vi allerede? Port 2121 er en TCP-port, hvilket betyder, at den er forbindelsesorienteret.

Er det en standardport? Nej, standardporte ligger mellem 0-1023 (kendt som systemporte).

Kan vi genkende noget ved portnummeret? Ja, det minder om TCP-port 21, som bruges til FTP. Mange administratorer bruger ofte lignende, let huskelige alternativer.

Baseret på disse overvejelser kan vi forsøge at oprette forbindelse til porten med værktøjer som Netcat eller en FTP-klient for at bekræfte, om det er en FTP-server. Hvis forbindelsen tager længere tid end normalt (fx 15 sekunder), kan vi også justere scanningsindstillingerne i Nmap for at tilpasse os denne forsinkelse.

Forskning og analyse af sårbarheder

Informationsindsamling og sårbarhedsforskning er en del af beskrivende analyse, hvor vi kortlægger de individuelle netværks- eller systemkomponenter, vi undersøger.

Hvordan finder vi sårbarheder? Når vi identificerer en tjeneste eller applikation (fx dens version), kan vi søge efter kendte sårbarheder i databaser som:

- CVE Details

- Exploit DB

- NIST

- Packet Storm Security

Ved at finde en kendt sårbarhed kan vi diagnosticere den for at forstå dens årsag og mulige konsekvenser. Dette kræver ofte, at vi tester Proof-Of-Concept (POC) exploits og tilpasser dem til den konkrete situation.

Vurdering af mulige angrebsveje

Som en del af forudsigende analyse tester vi de fundne sårbarheder for at forstå, hvordan de kan udnyttes. Hvis klienten kræver en skjult tilgang, kan vi genskabe målsystemet lokalt, hvilket giver os mulighed for at teste uden at udløse alarmer på det faktiske system.

Når vi ikke finder sårbarheder

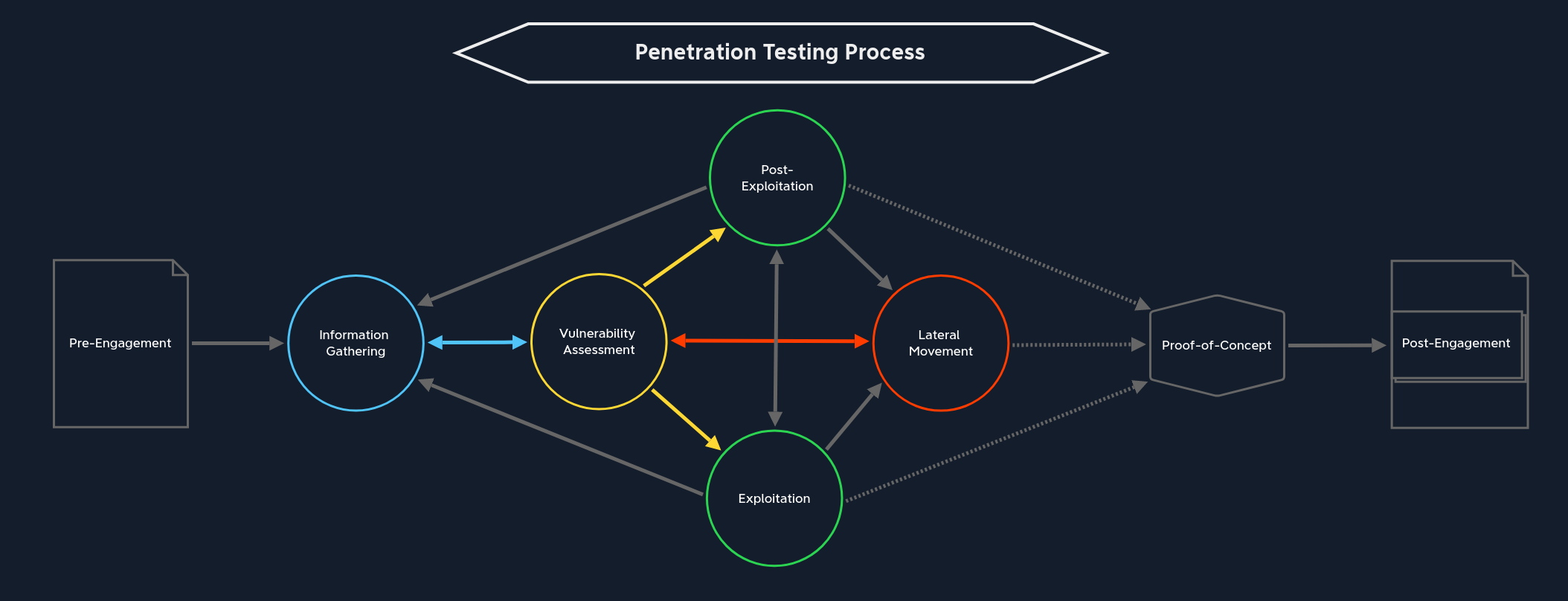

Hvis vi ikke kan finde nogen sårbarheder i vores analyse, går vi tilbage til informationsindsamlingsfasen for at finde flere detaljer. Det er vigtigt at bemærke, at informationsindsamling og sårbarhedsvurdering ofte overlapper og kræver gentagne frem- og tilbagegående trin for at sikre, at vi ikke går glip af noget.

Sammenfatning

Sårbarhedsvurderingsfasen handler om at analysere de fund, vi har gjort, for at forstå deres betydning og konsekvenser. Ved at kombinere forskellige analyseteknikker (beskrivende, diagnostisk, forudsigende og foreskrivende) kan vi effektivt finde og vurdere potentielle sikkerhedshuller og deres indvirkning. Dette gør det muligt for os at udvikle præcise strategier til at håndtere eller forhindre sikkerhedstrusler.