GCPC Course 1 - Foundations of Cybersecurity

Modul 1+2 Cybersecurity The practice of ensuring confidentiality, integrity and availability of information by protecting networks, devices, people, and data from unauthorized access or criminal e...

Modul 1+2 Cybersecurity The practice of ensuring confidentiality, integrity and availability of information by protecting networks, devices, people, and data from unauthorized access or criminal e...

Kali Linux Kali Linux er en open-source Linux-distribution, der er specielt designet til penetrationstest, etisk hacking og IT-sikkerhedsanalyse. Det er udviklet af Offensive Security og er basere...

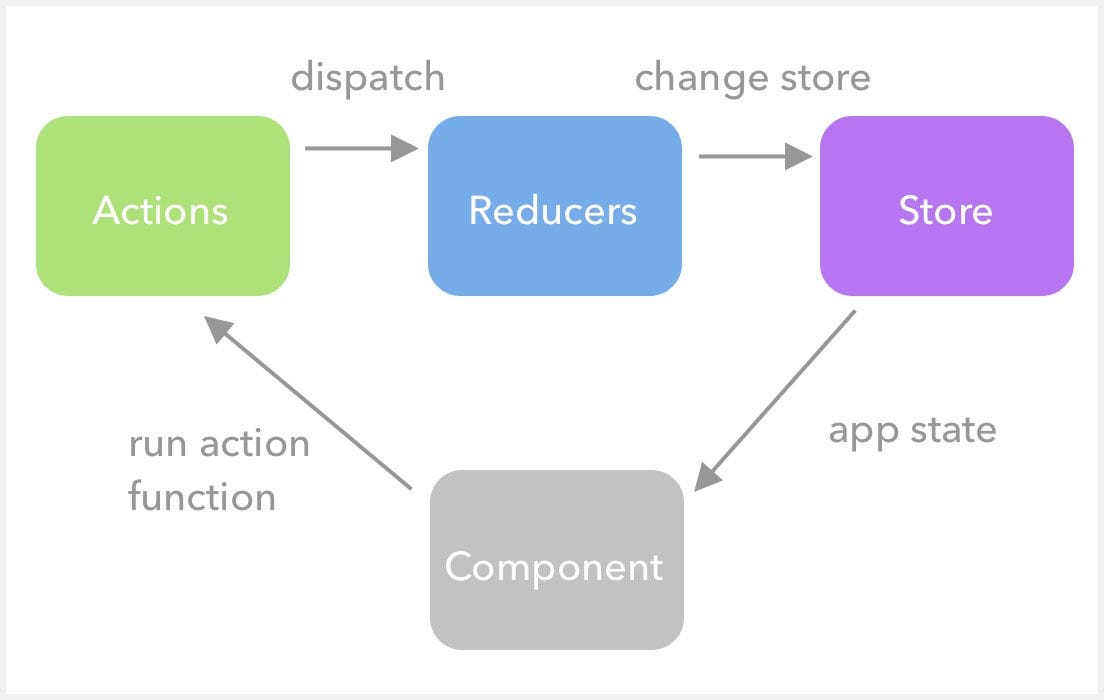

Viden: Forklare syntaksen og strukturen i en React-applikation. Redegøre for principperne bag state management i React og de forskellige metoder til håndtering af state. Identificere og bes...

Overordnet koncept React Router matcher URL’en med bestemte ruter og viser komponenter baseret på matchene. Det giver os en <Route /> component til at definere ruter og en <Link /> comp...

Implementering af useReducer og Context Initialisering af reducer og state: const [videos, dispatch] = useReducer(VideoReducer, []); useReducer bruges til at administrere tilstanden (vid...

Et bug bounty-program kan bedst beskrives som en crowdsourcing-indsats, hvor enkeltpersoner bliver anerkendt og kompenseret for at finde og rapportere fejl i software. Men Bug bounty-programmer kan...

Hvad er fuzzing? Fuzzing er en testteknik, hvor man sender forskellige typer brugerinput til en grænseflade for at analysere, hvordan systemet reagerer. For eksempel: Ved fuzzing efter SQL-inje...

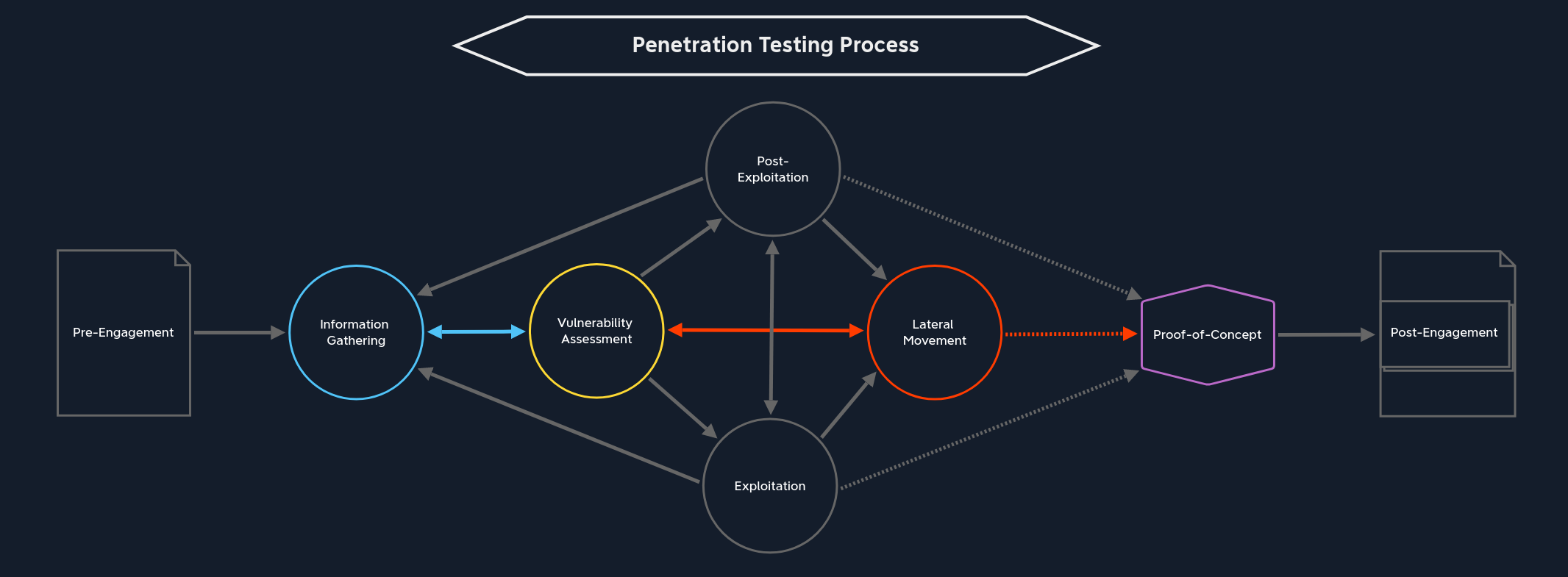

Web Reconnaissance er grundlaget for en grundig sikkerhedsvurdering. Det handler om systematisk at indsamle oplysninger om et målrettet website eller en webapplikation. Dette er forberedelsesfasen,...

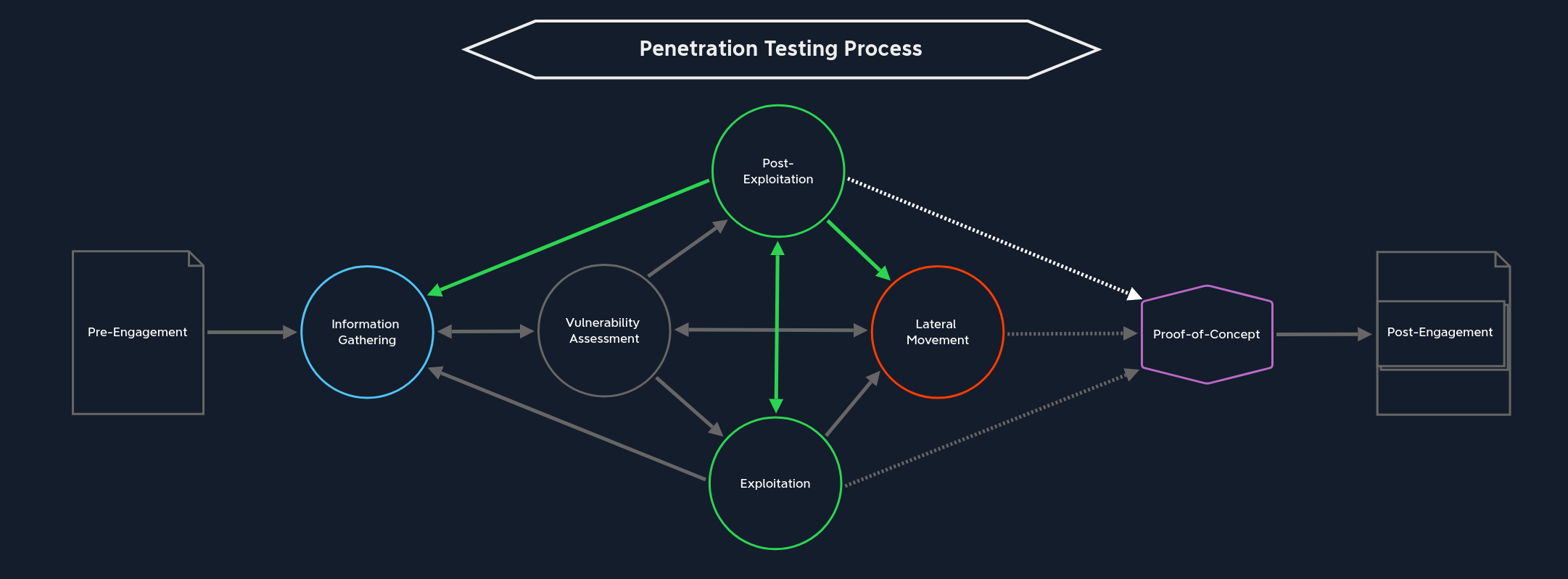

Når vi har haft succes med at trænge ind i virksomhedens netværk (Exploitation), indsamlet lokalt lagrede data og eskaleret vores privilegier (Post-Exploitation), bevæger vi os videre til Lateral M...

Hvis vi har udnyttet målsystemet med succes, bevæger vi os videre til post-udnyttelsesfasen. I denne fase skal vi overveje, om vi vil anvende evasive testing (dvs. teknikker til at undgå opdagelse)...